IT/영어 공부노트

[OT보안] 2장 OT/ICS 2021-2023 사고사례로 보는 시사점 본문

1장을 쓴지 벌써 10일이나 지나버렸다니,,, 반성합니다.. OT사고사례 찾아보면 주로 과거 사건사고가 많아서 2023위주로 찾으려고 좀 노력했고, 국내 기사로 다뤄지지 않은 사고도 가져와봤습니다,,

최근 3개년동안의 사건사고를 보면서 어떻게 사고가 발생했는지, 어떤 보안 문제점이 있었는지 등등을 살펴보고 사고를 통해서 배운 시사점들을 말씀드릴게요!

OT/ICS 사고사례

1. 미국 송유관 업체 해킹 사고(2021.05)

- 피해 업체: 미국 송유관 업체 콜로니얼 파이프라인

- 감염 경로: 악성코드 유포 메일 열람 및 원격접속 서비스의 취약점에 의한 랜섬웨어 감염

- 감염 범위: 전사 운영 및 통제시스템 이상 발생

- 피해 규모: 모든 운영이 5일간 셧다운, 500만 달러(약 57억원) 피해

- 보안 문제점: 인증서비스 시스템의 그룹/사용자 권한 설정의 취약점 혹은 관리자 계정의 취약점 보유, 원격 접속 취약점 보유 및 보안패치 미흡, 네트워크 분리 및 연계 구간 보안 미흡

2. 대만 전자제품 제조기업 해킹 사고(2022.01)

- 피해 업체: 대만 Delta Electronics

- 감염 경로: 악성코드 첨부 메일 열람으로 랜섬웨어 감염 및 취약한 공유폴더를 통해 전파

- 피해 범위: 약 65,000대 장비 중 서버 1,500대와 컴퓨터 12,000대 암호화 및 주요 데이터 탈취

- 피해 규모: 복구 도구 제공 대가로 1,500만달러(약 180억원) 요구

- 보안 문제점: 발신자가 불분명한 링크나 첨부파일 열람으로 랜섬웨어 감염, 윈도우 공유폴더(SMB) 비밀번호 적용 및 관리 취약, 공장 네트워크 접근통제 취약

3. 일본 도요타 협력업체 해킹 사고(2022.02)

- 피해 업체: 도요타 협력업체 코지마프레스공업

- 감염 경로: 코지마프레스 공업 수발주 시스템 장애를 유발하는 악성코드 감염

- 피해 범위: 코지마프레스공업 수발주 시스템, 일본 내 도요타 공장(14개 공장 28개 라인)

- 피해 규모: 일본 내 월간 총 생산대수의 4~5%인 1만3000대 도요타 차량 생산 차질

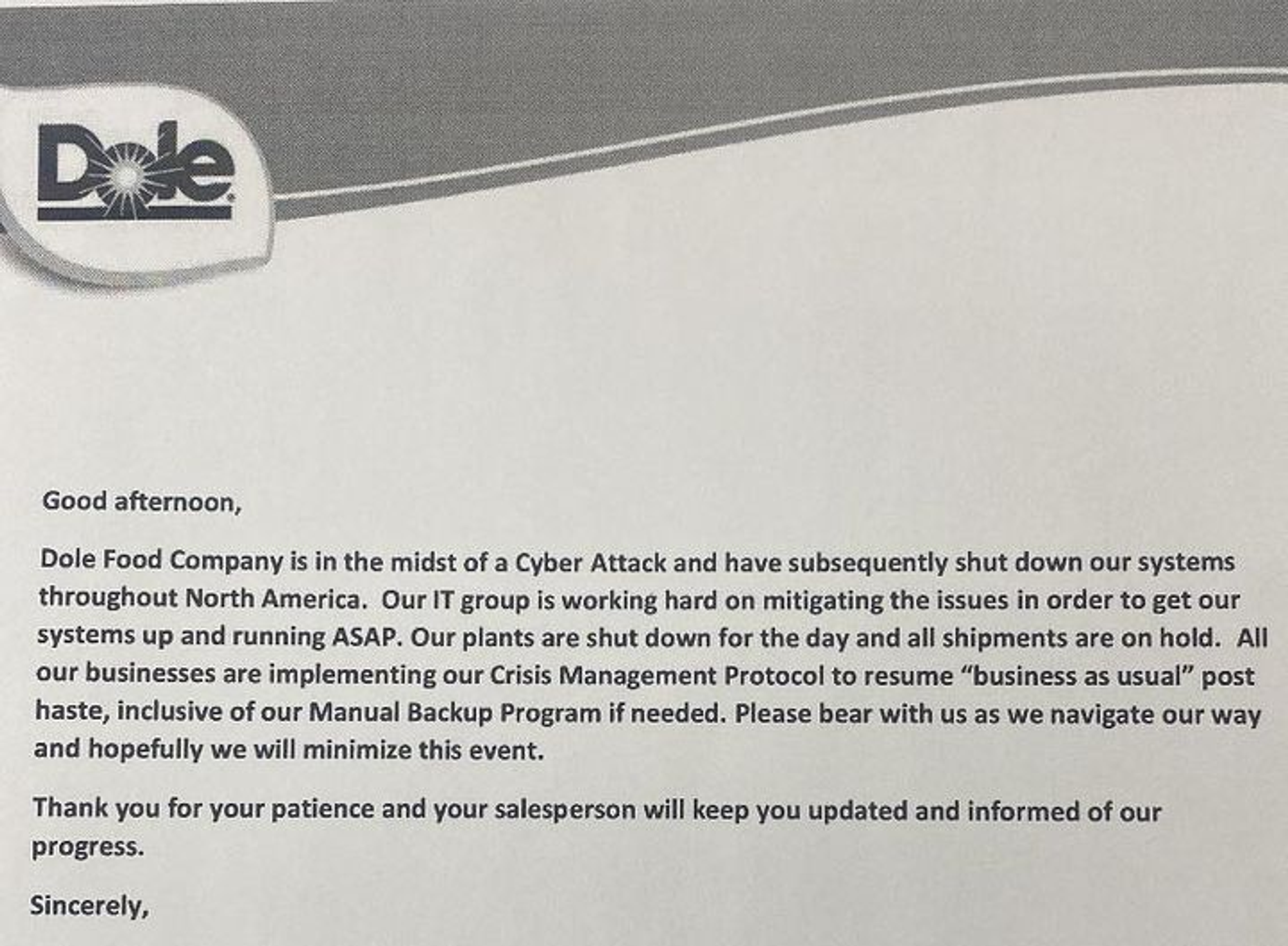

4. Dole 식품 회사 랜섬웨어 사고(2023.02)

- 피해 업체: 미국 Dole

- 감염 경로: 랜섬웨어(Unknown)

- 감염 범위: 북미지역의 4개의 가공공장 시스템 중단, 식품 배송 중단으로 인한 2주간 배송 지연

- 피해 규모: 1,500만달러(약 180억원), 약 3900명의 임직원 정보 유출

5. 미국 아메리콜드 랜섬웨어(2023.04)

- 피해 업체: 미국 아메리콜드 (저온 물류창고)

- 감염 경로: 캑터스 랜섬웨어

- 감염 범위: 아메리콜드 네트워크 침입

- 피해 규모: 250여개의 물류창고가 모두 대략 일주일간 중지, 13만명의 임직원 및 부양자 정보 유출, 6GB의 회계 및 재무 문서 아카이브를 유출

- 보안 문제점: 자세한 사항은 공개되지 않았지만, 2020년에도 랜섬웨어를 통해 시스템 중지를 겪었음. 이번 또한 랜섬웨어 공격으로 추청

6. 덴마크 에너지 인프라 겨냥한 대규모 사이버 공격 (2023.05)

- 피해 업체: 덴마크의 에너지 분야의 기업 22곳 공격 당하고, 그 중 11곳 침투 허용

- 감염 경로: 자이젤 방화벽 취약점 CVE-2023-28771

- 감염 범위: 방화벽 취약점을 악용 하면 해커가 대상 시스템에서 원격으로 악성 코드를 실행하여 악성 코드를 설치 가능해짐

- 피해 규모: 방화벽에 대한 거점을 확보하고 제어할 수 있었지만 중요한 인프라에 대한 액세스를 악용하기 전에 발견되어 중지

- 보안 문제점: 자이젤(Zyxel) 방화벽 제품에서 발견된 제로데이 취약점(CVE-2023-28771). 덴마크의 여러 사회 기반 시설에서 자이젤 방화벽이 널리 사용되는 것으로 알려져 있으며, 공격자들도 이를 간파한 것으로 보임. 이 취약점이 자이젤에 의해 공개되고 패치된 건 4월이였는데, 패치가 나오고서 한 달동안 적용하지 않아 공격을 허용하게 된 것.

7. 일본 나고야항 랜섬웨어 피해 사고(2023.07)

- 피해 업체: 일본 나고야항

- 감염 경로: 랜섬웨어 (친러 성향의 해커조직 록빗의 공격)

- 감염 범위: 나고야항 통합 터미널 시스템

- 피해 규모: 나고야항 내 5개 컨테이너 터미널의 반입, 반출 작업 정지로 약 2일동안 물류 처리에 차질 발생

- 보안 문제점: 일본 사이버 보안 기본법에 공항, 전기 등 14개 부분을 추가 보호가 필요한 핵심 인프라로 명시하는데, 이에 항구가 포함되어 있지 않음. 일본의 다른 인프라에 비해 공격에 더 취약했을 것으로 추측

8. 라스베가스 호텔 및 카지노 기업 MGM(2023.09)

- 피해 업체: MGM 리조트

- 감염 경로: 링크드인으로 직원을 조사한 후 직원들에게 스피어 피싱 후 IT헬프데스크에 직원을 사칭하여 보이스피싱하여 자격증명 초기화 및 획득, 협박 메시지(총살, 해고 등)을 통해 직원에게 자격증명 획득

- 감염 범위: 내부 네트워크

- 피해 규모: 10일간 네트워크 폐쇄. 게임슬롯, 엘레베이터, 객실 액세스 카드, atm 등 대략 1억달러 손해

- 보안 문제점: 사회공학, 특히나 비싱(보이스피싱)으로 권한을 획득한 점(많은 인원이 근무하는 특성 상 목소리를 알고있지 못해 비싱에 취약). 호텔 및 카지노는 유명인 투숙객 정보와 금융정보 등 민감한 정보를 보유하고 있으나 보안체계는 구축되지 않아 상대적으로 사이버공격이 쉬우나, 가용성이 중요시되는 카지노 특성상 랜섬웨어에 돈을 지불하는 경우가 많아 꾸준히 사이버공격이 수행되고 있음.

(다른 사고에 비해 MGM 경우는 어떤 식으로 해킹이 이루어져있는지 자세히 나온 기사 및 칼럼이 많으니 읽어보는 것 추천!)

시사점

1. OT/ICS 시스템을 랜섬웨어로 부터 보호하기 위한 방안을 고려

세계 최대 랜섬웨어 조직인 ‘록빗’이 2023년 한화큐셀을 공격해 협박한 사건 등 국내 기업들도 세계 해커조직의 공격을 피할 수 없습니다. 실제 미국 한 사이버보안 업체의 조사 결과, 중/러를 제외하고 미국 다음으로 한국이 세계에서 두번째로 사이버 공격이 많은 나라라고 밝혔습니다. 가용성이 중시되는 OT/ICS 특성 상 랜섬웨어 공격이 다분하다. 랜섬웨어에 대비하여 해커에게 돈을 지불하지 않고 복구할 수 있는 전략을 보유해야 합니다.

2. 취약점이 패치되었다면 빠르게 적용

알려진 취약점이 새로운 취약점보다 더 피해를 입힐 때가 많습니다. 자산파악과 주기적 업데이트 및 업데이트 전 테스트서버에서 테스트 등의 취약점 패치 및 보안 업데이트 프로세스를 구성해야 합니다.

3. OT/ICS 인프라를 위한 보안 체계를 구축

그동안 상대적으로 보안 체계가 구축되어 있지 않은 공장, 항만, 에너지인프라 등에 침해사고가 있었는데 이 모두 중요한 사회 시설들로 비가동시 큰 문제가 생깁니다. 주요 인프라들을 위한 보안 체계 구축 필요에 대한 기업 및 경영진의 관심이 필요합니다.

4. 인프라에 집중되는 핵티비즘

우크라이나-러시아의 사이버 공격을 이루어 보아, 러시아 정부의 지원을 받는 해킹조직들이 인프라를 집중적으로 공격했습니다. 우리나라는 러시아 제재에 동참하며, 러시아를 지지하는 중국, 북한으로부터 많은 사이버공격을 받고 있어 OT보안의 중요성이 날로 커지고 있습니다.

오늘은 참조가 무려 14개..!

참조

[1] KISA - 스마트공장 보안모델 실증 우수사례집 https://www.kisa.or.kr/2060205/form?postSeq=17&lang_type=KO&page=1

[2] 머니투데이 - '친러 해커' 공격에 이틀간 마비된 日 최대 항구 https://news.mt.co.kr/mtview.php?no=2023070615215871835

[3] The Asahi Shimbun - Nagoya Port cyberattack may become security wake-up call https://www.asahi.com/ajw/articles/14954966

[4] Waterfall The Top 10 OT/ICS Cyberattacks of 2023 | Recorded Webinar https://youtu.be/Ku4YBVMrO04?feature=shared

[5] iZOOlogic - Americold warehouse and logistics firm probes security breach https://izoologic.com/region/us/americold-warehouse-and-logistics-firm-probes-security-breach/

[6] Bleepingcomputer - Cold storage giant Americold discloses data breach after April malware attack https://www.bleepingcomputer.com/news/security/cold-storage-giant-americold-discloses-data-breach-after-april-malware-attack/

[7] 보안뉴스 - 덴마크 에너지 인프라 겨냥한 대규모 사이버 공격 공개돼 https://m.boannews.com/html/detail.html?tab_type=1&idx=123778

[8] the guru - [단독] 세계 최대 랜섬웨어 조직 '록빗', 한화큐셀 공격…탈취 자료 공개 협박 https://www.theguru.co.kr/mobile/article.html?no=59811

[9] socradar - MGM Resorts Hacked by BlackCat Affiliate, ‘Scattered Spider’ https://socradar.io/mgm-resorts-hacked-by-blackcat-affiliate-scattered-spider/

[10] The Record - MGM Resorts hackers 'one of the most dangerous financial criminal groups’ https://therecord.media/mgm-resorts-hackers-most-dangerous-microsoft

[11] Cyberark - The MGM Resorts Attack: Initial Analysis https://www.cyberark.com/resources/blog/the-mgm-resorts-attack-initial-analysis

[12] 가비아 - 취약점 패치 및 보안 업데이트의 중요성 https://library.gabia.com/contents/infrahosting/2668/

[13] The readable - South Korea ranks as the most targeted country after US and Ukraine, US cyber firm reveals https://thereadable.co/south-korea-ranks-as-the-most-targeted-country-after-us-and-ukraine-us-cyber-firm-reveals/

[14] ITWorld - 우크라이나가 직접 겪은 러시아 ‘사이버 공격’ 교훈과 시사점 https://www.itworld.co.kr/news/285847